MTE förklarar: hur DDoS-skydd fungerar

Under åren har distribuerat avslag på tjänster (DDoS) varit ett mycket tillförlitligt sätt att se till att en värdtjänst (som en webbplats eller någon tjänst som PlayStation Network) inte ser dagens ljus åtminstone ett tag.

Kraften som dessa attacker utövar får människor nyfiken på mekanismerna bakom dem. Därför har vi tagit tid för att förklara hur de fungerar och gick till och med så långt som möjligt för att visa hur enorma några av dessa attacker kan få, till den punkt som En av dem kan till och med ta ut hela sektorerna på Internet för miljontals människor. Det finns emellertid en liten mängd offentlig diskussion om hur motåtgärden (t.ex. DDoS-skydd) fungerar.

Problemet med att diskutera DDoS Protection

Internet är ett massivt utbud av nätverk kopplade över en jätte, rörig tomrum. Det finns trillioner små paket som reser i nästan ljusets hastighet överallt runt om i världen. För att förstå dess desorienterande och mystiska inre verkningar delas Internet i grupper. Dessa grupper delas ofta i undergrupper, och så vidare.

Detta gör faktiskt diskussionen om DDoS-skydd lite komplicerat. Det sätt på vilket en hemdator skyddar sig från DDoS är både lik och något annorlunda än hur ett multimillionsdollars företagets datacenter gör det. Och vi har inte ens nått internetleverantörer (ISP) än. Det finns lika många sätt att klassificera DDoS-skydd eftersom det finns att klassificera de olika bitarna som utgör Internet med dess miljarder anslutningar, dess kluster, dess kontinentala utbyten och dess undernät.

Med allt som sägs, låt oss försöka med ett kirurgiskt tillvägagångssätt som berör alla relevanta och viktiga detaljer i saken.

Principen bakom DDoS Protection

Om du läser detta utan tydlig kunskap om hur DDoS fungerar, föreslår jag att du läser förklaringen som jag kopplade till tidigare, annars kan det bli lite överväldigande. Det finns två saker du kan göra för ett inkommande paket: du kan antingen ignorera det eller omdirigera det . Du kan inte bara stoppa det från att anlända eftersom du inte har någon kontroll över paketets källa. Det är redan här och din programvara vill veta vad man ska göra med det.

Det här är en universell sanning som vi alla följer, och det inkluderar de Internet-leverantörer som ansluter oss till Internet. Det är därför så många attacker är framgångsrika: Eftersom du inte kan kontrollera källans beteende kan källan skicka dig tillräckligt med paket för att överväldiga din anslutning.

Hur programvara och routrar (hemsystem) gör det

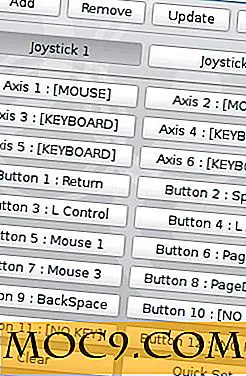

Om du kör en brandvägg på din dator eller din router har en, är du vanligtvis fast vid en grundläggande princip: om DDoS-trafiken kommer in, innehåller mjukvaran en lista över IP-adresser som kommer in i obehörig trafik.

Det gör detta genom att märka när något skickar dig en massa skräpdata eller anslutningsförfrågningar vid en onaturlig frekvens, som mer än femtio gånger per sekund. Det blockerar sedan alla transaktioner som kommer från den källan. Genom att blockera dem behöver din dator inte spendera extra resurser som tolkar data som finns inuti. Meddelandet gör det inte till sin destination. Om du blockeras av en dators brandvägg och försöker ansluta till den, får du en anslutningstidsavbrott, eftersom det du bara skickar ignoreras.

Detta är ett underbart sätt att skydda mot DoS-attacker (single-IP denial of service) eftersom angriparen kommer att se en timeout för varje gång de checkar in för att se om deras handarbete gör några framsteg. Med en distribuerad nekad tjänst fungerar detta eftersom alla data som kommer från de attackerande IP-ser kommer att ignoreras.

Det här är ett problem med det här systemet.

I internetens värld finns det ingen sådan sak som "passiv blockering". Du behöver resurser även när du ignorerar ett paket som kommer mot dig. Om du använder programvara stannar anfallspunkten på din dator men går fortfarande genom din router som en kula genom papper. Det betyder att din router jobbar outtröttligt för att leda alla olagliga paket i din riktning.

Om du använder routerns brandvägg slutar allt där. Men det betyder fortfarande att din router skannar källan till varje paket och sedan itererar listan med blockerade IP-adresser för att se om det ska ignoreras eller tillåtas genom.

Tänk nu att din router måste göra vad jag just nämnde miljontals gånger per sekund. Din router har en begränsad mängd bearbetningskraft. När den når gränsen kommer det att ha problem med att prioritera legitim trafik, oavsett vilka avancerade metoder den använder.

Låt oss lägga till allt detta för att diskutera en annan fråga. Om du antar att du har en magisk router med oändlig mängd processorkraft, ger din ISP fortfarande en begränsad mängd bandbredd. När du har nått bandbreddskapten kommer du att kämpa för att uppnå även de enklaste uppgifterna på webben.

Så den ultimata lösningen för DDoS är att ha en oändlig mängd bearbetningskraft och en oändlig mängd bandbredd. Om någon finner ut hur man åstadkommer det är vi gyllene!

Hur stora företag hanterar sina belastningar

Skönheten i hur företag hanterar DDoS ligger i sin elegans: de använder sina befintliga infrastrukturer för att motverka eventuella hot som kommer deras väg. Vanligtvis görs detta antingen genom en lastbalans, ett innehållsfördelningsnät (CDN) eller en kombination av båda. Mindre webbplatser och tjänster kan lägga ut det här till en tredje part om de inte har huvudstaden för att behålla ett så stort utbud av servrar.

Med en CDN kopieras en webbplats innehåll till ett stort nätverk av servrar fördelade på många geografiska områden. Detta gör att webbplatsen laddas snabbt oavsett var du befinner dig i världen när du ansluter till den.

Lastbalancers kompletterar detta genom att omfördela data och katalogisera den på olika servrar, prioritera trafik med den typ av server som passar bäst för jobbet. Servrar med lägre bandbredd med stora hårddiskar hanterar stora mängder små filer. Servrar med enorma bandbreddanslutningar kan hantera strömmande av större filer. (Tänk "YouTube.")

Och här är hur det fungerar

Se var jag går med det här? Om en attack landar på en server kan lastbalansören hålla reda på DDoS och låt den fortsätta slå den där servern samtidigt som man omdirigerar all legitim trafik på annat håll i nätverket. Tanken här är att använda ett decentraliserat nätverk till din fördel, fördela resurser där de behövs, så att webbplatsen eller tjänsten kan fortsätta springa medan attacken riktas mot en "avkok". Ganska smart, va?

Eftersom nätverket är decentraliserat, får det en betydande kant över enkla brandväggar och det skydd som de flesta routrar kan erbjuda. Problemet här är att du behöver mycket pengar för att starta din egen operation. Medan de växer, kan företagen förlita sig på större specialiserade leverantörer för att ge dem det skydd de behöver.

Hur Behemoths gör det

Vi har turnerat små hemnätverk och till och med vågat in i rikets rike. Det är dags att gå in i det sista steget i detta uppdrag: Vi ska titta på hur de företag som ger dig en Internetanslutning skyddar sig från att falla i en mörk avgrund. Det här håller på att bli lite komplicerat, men jag ska försöka vara så koncis som jag kan utan en drool-inducerande avhandling om olika DDoS-skyddsmetoder.

Internetleverantörer har sina egna unika sätt att hantera trafikfluktuationer. De flesta DDoS-attacker registrerar knappt sina radars eftersom de har tillgång till nästan obegränsad bandbredd. Deras dagliga trafik klockan 7-11 (aka "Internet Rush Hour") når nivåer som överstiger den bandbredd du skulle få från en genomsnittlig DDoS-ström.

Naturligtvis, eftersom det här är internet vi pratar om, det finns (och har ofta varit) tillfällen där trafiken blir något mycket mer än en blip på radaren.

Dessa attacker kommer in i gale-force vindar och försöker överväldiga infrastrukturen hos mindre Internetleverantörer. När din leverantör höjer ögonbrynen når den snabbt till ett arsenal verktyg som står till förfogande för att bekämpa detta hot. Kom ihåg att dessa killar har enorma infrastrukturer till sitt förfogande, så det finns många sätt att det kan gå ner. Här är de vanligaste:

- Fjärrtriggad svart hål - Det låter mycket som något av en sci-fi-film, men RTBH är en riktig sak dokumenterad av Cisco. Det finns många sätt att göra detta, men jag ger dig den "snabba och smutsiga" versionen: en Internetleverantör kommer att kommunicera med nätverket som attacken kommer ifrån och berätta för att blockera all utgående trafik som slås i dess riktning. Det är lättare att blockera trafik som går ut än att blockera inkommande paket. Visst, allt från målleverantören kommer nu att visas som om det är offline för de personer som ansluter till från källan till attacken, men det blir jobbet gjort och kräver inte mycket krångel. Resten av världens trafik förblir opåverkad.

- Scrubbers - Några mycket massiva Internetleverantörer har datacenter som är fulla av bearbetningsutrustning som kan analysera trafikmönster för att avhjälpa legitim trafik från DDoS-trafiken. Eftersom det kräver mycket datorkraft och en etablerad infrastruktur, kommer mindre Internetleverantörer ofta att tillgripa outsourcing av detta jobb till ett annat företag. Trafiken på den berörda sektorn passerar genom ett filter, och de flesta DDoS-paket blockeras medan legitim trafik tillåts genom. Detta säkerställer ISP: s normala drift till kostnaden för stora mängder av datakraft.

- Vissa trafik voodoo - Med hjälp av en metod som kallas "trafikformning" kommer Internetleverantören bara att ramla allt som DDoS-attacken tar med den till sin IP-adress medan alla andra noder lämnas ensamma. Detta kommer i grunden att slänga offret under bussen för att rädda resten av nätverket. Det är en väldigt ful lösning och ofta den sista som en ISP kommer att använda om nätverket befinner sig i en allvarlig kris och det behöver snabbt och avgörande åtgärder för att säkerställa överlevnaden av hela. Tänk på det som ett "behov av de många som överväger behoven hos de få" scenariot.

Problemet med DDoS är att dess effektivitet går hand i hand med framsteg när det gäller datakraft och bandbreddstillgänglighet. För att verkligen bekämpa detta hot måste vi använda avancerade nätverksmodifieringsmetoder som överträffar kapaciteten hos den genomsnittliga hemanvändaren. Det är nog en bra sak att hushåll inte ofta är direkta mål för DDoS!

Förresten, om du vill se var dessa attacker händer i realtid, kolla in Digital Attack Map.

Har du någonsin fallit offer för dessa typer av attacker i ditt hem eller på din arbetsplats? Berätta din historia i en kommentar!