4 Great Linux Distros Designed för integritet och säkerhet

Konventionella säkerhetsåtgärder som antivirusprogram ligger bakom kurvan när det gäller moderna hackare och skadlig kod. Tyvärr ger antivirusprogram och brandväggar en falsk känsla av säkerhet. I själva verket utvecklas nya hot och släpps ut i naturen varje dag, och även de bästa antivirusprogrammen måste spela uppspelning.

De senaste ransomware-attackerna (aka. WannaCry) har inriktat sig på Windows-baserade datorer i över 150 länder - cybersäkerhet och integritet är oerhört viktigt. Windows och MacOS är lätta att använda och populära; De är dock mycket mer mottagliga för skadlig kod.

Linux är gratis och öppen källkod, vilket innebär att det finns hundratals "smaker". Dessa individuella distributioner är anpassade till olika specifikationer. Säkerhetsfokuserade användare är glada att veta att det finns ett antal Linux distroppar utformade med säkerhet och integritet i åtanke.

1. Svansar

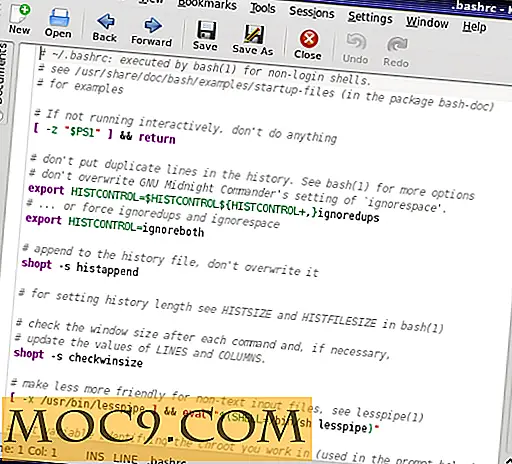

Känd tack vare krypto-anarkisten Edward Snowden står Tails för Amnesiac Incognito Live System. Operativsystemet startas från en levande DVD, USB eller SD-kort. Svansar går helt i datorns RAM, vilket innebär att när du stänger av datorn är allt spår av det torkat. Detta skyddar dig mot eventuella dataåtervinningstekniker efter avstängning.

Dessutom främjar Tails online anonymitet genom att routera all din Internettrafik via Tor-nätverket. Tor studsar din Internetaktivitet genom en serie reläer, vilket förhindrar att personer lär sig vilka webbplatser du besöker och förhindrar att webbplatser läser din fysiska plats. Slutligen använder Tails en mängd olika state-of-the-art kryptografiska verktyg för att säkert kryptera dina data.

2. Qubes

Qubes tar en helt annan inriktning mot online-säkerhet och integritet. Utvecklarna kallar "säkerhet genom avdelning". Det betyder att Qubes tar olika delar av ditt digitala liv och isolerar dem i säkra fack som de kallar qubes.

I lekman sätter användarna in olika "qubes" för att hantera olika uppgifter. Du kan ha en qube dedikerad till din personliga ekonomi medan en annan hanterar arbetsrelaterade aktiviteter. På det här sättet om skadlig kod angriper din arbetsqube, kommer den att vara kvar i den qubeen, vilket gör att dina andra qubes är säkra och opåverkade. Qubes kräver mer ansträngning för att konfigurera; Det kan dock förhindra att en enda attack tar bort hela ditt system.

3. IprediaOS

Med Ipredia är integritet huvudfokus. Starta Ipredia genom att starta en levande DVD eller USB eller installera på hårddisken. På samma sätt som Tails OS är huvuddragen i Ipredia att den omdirigerar all din Internettrafik för att skydda din anonymitet. Skillnaden mellan de två är att Tails leder din trafik via Tor-nätverket, medan Ipredia använder I2P-nätverket. I2P är stenografi för "Invisible Internet Project." Utan att bli alltför teknisk använder I2P ett överlagringsnätverk för att tillåta applikationer att kommunicera med varandra säkert och anonymt.

Ipredia kommer förkonfigureras med en mängd anonyma program, som en e-postklient, webbläsare och BitTorrent-klient. Användare får också tillgång till "eepsites" - anonymt-värdiga webbplatser med särskilda domäner som slutar i .i2p.

4. Whonix

Whonix är lite annorlunda än resten. Det kräver inte att du startar från en Live CD eller USB, och det kräver inte att du installerar den på din hårddisk. I stället är Whonix utformad för att köra inuti en virtuell maskin. Detta ger ett annat skyddslag eftersom malwareattacker finns i den virtuella maskinen.

Som en extra fördel konfigureras all användartrafik automatiskt för att driva genom Tor-nätverket. Detta leder din verksamhet genom en serie reläer, som effektivt bekämpar nätverksövervakning. Eftersom Whonix körs i en virtuell maskin kan den användas med vilket operativsystem som helst.

Ärade ära: Kali

Känd berömd tack vare framträdanden i Mr Robot, Kali är ett operativsystem utformat speciellt för att granska säkerheten för befintliga system. Kali kommer förladdad med ett brett utbud av rättsmedicinska verktyg. Dessa används främst av IT-experter för att bedöma sårbarheter och testa effektiva defensiva tekniker.

Om du inte är bekant med säkerhetsverktyg som är förpackade med Kali, tycker du inte att det är mycket användbart. Om du är angelägen om att lära dig hur Kali kan hjälpa dig att förhindra cyberattacker, har du lycka till. Kalis skapare erbjuder en mängd olika pedagogiska handledning för att hjälpa användare att få ut det mesta av Kali, utan kostnad.

Använder du en Linux distro med ett säkerhets- eller integritetsfokus? Vilken använder du? Förutom att använda en säkerhetsfokuserad Linux distro, vilka andra tips måste du skydda dig mot cyberhot? Låt oss veta i kommentarerna nedan!

![Lägg till fler funktioner till din telefonsvarare [Android]](http://moc9.com/img/android-dialer-call-notes.jpg)