Hur identifieras hackare och lagts till rättvisa?

Med nyheter om ryska hackare som påverkar USA: s presidentval har många i media undrat hur vi identifierar hackare. Det finns ett antal sätt som cybersäkerhetsexperter kan hitta källan bakom ett hack.

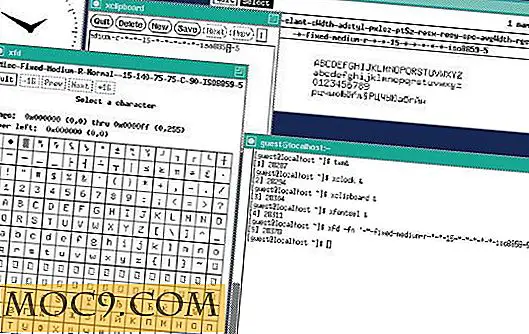

IP-adresser

Det första och mest uppenbara sättet att spåra en hackare är med deras IP-adress. Nu kommer någon hacker som värderar sitt salt att använda en IP-adress som saknar meningsfull information. De kommer att arbeta över Tor, över en VPN, eller kanske även i ett offentligt utrymme. Men låt oss anta att den hackare vi vill spåra är exceptionellt oerfaren, eller de avslöjar oavsiktligt deras IP-adress. Att hitta dem enligt deras IP kan fungera så här:

1. Hackaren uppnår framgångsrikt sina mål (vad som helst) men lämnar loggar som visar nätverksåtkomst från en viss IP-adress.

2. Företaget eller personen som hackades överlämnar de loggarna till brottsbekämpningen.

3. Rättshandhavare åtalar Internetleverantören för att ta reda på vem som äger den IP-adressen eller vem som använde den vid attacken. Undersökare kan då associera denna IP-adress med en fysisk plats.

4. Efter att ha erhållit en dröjsmål, åker utredare till det fysiska läget som anges av IP-adressen och börjar sin undersökning.

5. Om vår hacker var riktigt dum, kommer utredare att hitta bevis på hack överallt. Om så är fallet kommer det att bli en kort försök innan hackaren skickas till fängelse för hans eller hennes brott.

Naturligtvis, med de flesta hackare som arbetar bakom proxier, kommer de IP-adresser som lagts till av brottsbekämpning inte att peka på dem var som helst användbara. Det betyder att de måste använda andra tekniker eller vänta på hackare att göra ett misstag.

Följande brödsmulor

När man undersöker en skicklig hackare kommer datorkriminalitet ner till att leta efter små misstag och omständigheter. Du kommer inte ha en IP-adress som pekar på en stor röd pil i din angripares hem. I stället får du en massa små brödsmulor som kan hjälpa dig att göra en bra gissning om de sannolika förövarna.

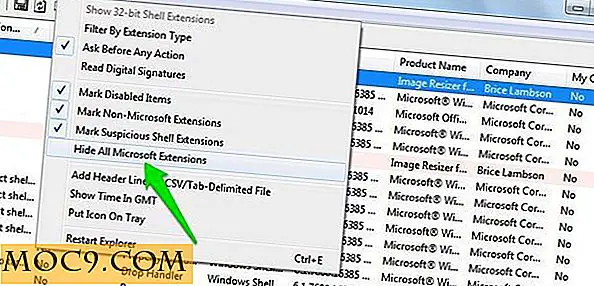

Hackets komplexitet kan begränsa potentiella förövare till högkvalificerade operationer. Amerikanska efterlysningsorgan håller register över tidigare attacker och korrelerar dem till specifika hackare, även om de inte känner till deras namn.

Till exempel kallade den amerikanska brottsbekämparen DNC hacker APT 29 eller Advanced Persistent Threat 29. Vi kanske inte känner till hans eller hennes namn och adress, men vi kan fortfarande tilldela hackor till honom eller henne baserat på hans eller hennes stil, modus operandi och mjukvarupaket.

Den typ av mjukvarupaket som används i hacket kan erbjuda ett "signatur" -mönster. Till exempel använder många hackare mycket anpassade mjukvarupaket. Vissa kan till och med spåras tillbaka till statsunderrättelseorganen. I DNC-hack upptäckte rättsmedicinska utredare att det SSL-certifikat som användes i hacken var identiskt med det som användes av den ryska militära intelligensen i det tyska parlamentets 2015 hack.

Ibland är det verkligen små saker. Kanske är det en udda fras som upprepas i slumpmässig kommunikation som knyter hacken tillbaka till en viss individ. Eller kanske är det lite brödkorg kvar av deras mjukvarupaket.

Det är ett av de sätt som DNC-hacken kom för att vara associerade med Ryssland. Utredare av exploit märkte att några av de Word-dokument som släpptes av hacken visade revisioner av en användare med en rysk lokalisering av Word och ett cyrilliskt användarnamn. Buggy verktyg kan även avslöja en hackers plats. Den populära DDoS-verktyget Low Orbital Ion Cannon hade en gång en bugg i den som skulle avslöja användarens plats.

Gammeldags polisarbete hjälper också att hitta hackare. Det specifika målet kan hjälpa till att identifiera gärningsmannen. Om brottsbekämpning bestämmer motivationen bakom attacken, kan det vara möjligt att ange politiska motivationer. Om hacken är misstänkt fördelaktigt för en grupp eller individ, är det uppenbart var man ska titta. Hackers kan dra sig ut pengar till ett bankkonto, och det kan vara spårbart. Och hackare är inte immun mot att "riva" på varandra för att rädda sin egen hud.

Slutligen, ibland säger hackare bara dig. Det är inte ovanligt att se hackare skryter på Twitter eller IRC om deras senaste exploater.

Om utredare kan spåra tillräckligt med brödsmulor, kan de börja bygga en mer komplett bild och försöka få händerna på en meningsfull IP-adress.

Arresterande hackare

Det är en sak att känna till en hackers kodnamn, men det är en sak att faktiskt ta hand om dem. Ofta hämmar en hackare ett litet misstag. Lulzsec-ledaren Sabu, till exempel, fångades när han försummade att använda Tor för att logga in på IRC. Han gjorde bara misstaget en gång, men det var nog för de myndigheter som övervakade honom att bestämma sin verkliga fysiska plats.

Slutsats

Lagstiftning hittar hackare på en förvånansvärd mångfald. Det kommer ofta till ett litet men kritiskt misstag som görs av förövaren.

![Så här skyddar du din SSH-server med Fail2Ban [Linux / Ubuntu]](http://moc9.com/img/__image1.png)

![Hantera bullriga eller överhettningsfläktar med Mac-fläktkontroll [Mac]](http://moc9.com/img/macs-fan-control-menu-bar-icon.jpg)