Så här kontrollerar du för rootkits på Linux, BSD och OSX

De av oss i UNIX-land (och ja, Mac-personer, som inkluderar dig) behöver inte ofta hantera skadlig kod. Det finns utrymme för debatt om de exakta orsakerna till det, men få skulle hävda att Linux, BSD och OSX slår så hårt eller så ofta som Windows. Detta gör oss emellertid inte immuniska mot skadlig kod. Vi hämtar alla program online, och även de som håller sig med endast sina mjukvaruleverantörs paket kan fortfarande vara drabbade av buggar eller säkerhetshål som kan tillåta otäcka människor eller programvara inuti. Som det gamla ordspråket säger, "en ounce av förebyggande är värt ett kilo botemedel". Idag vill vi visa dig några sätt att du kan skanna ditt system för att se till att det inte finns några otäcka rootkits som lurar i skuggorna.

Den snabba och smutsiga personliga skanningen

En vanlig teknik som används av vissa malware författare är att ersätta ett normalt system binärt med en som tar ytterligare eller alternativa åtgärder. Många försöker skydda sig genom att göra sina korrumperade versioner oföränderliga i ett försök att göra infektionen svårare att ta bort. Lyckligtvis lämnar detta spår bakom det som kan hämtas av normala systemverktyg.

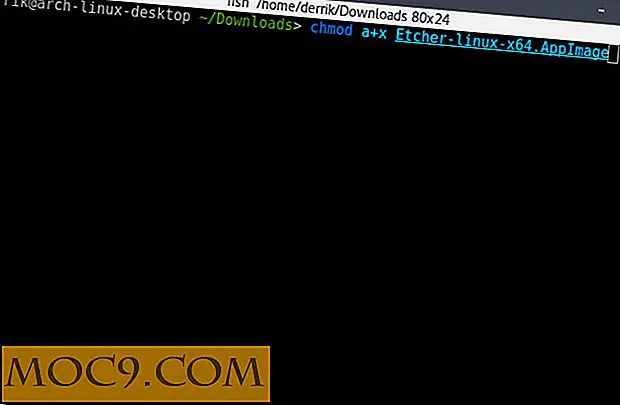

Använd kommandot lsattr för att visa attributen för systemets binära filer på platser som / bin, / sbin och / usr / bin, som visas här.

lsattr / usr / bin

Normal, icke-misstänkt utgång bör se ut så här.

Du kan behöva root-privilegier för att skanna vissa platser som / sbin . Om resultatet innehåller andra attribut som s, i eller a, kan det vara ett tecken på att något är fel, och du kanske vill försöka göra en djupare skanning som visas nedan.

Skanner # 1 - Chkrootkit

Chkrootkit är ett verktyg för att skanna dina system vitala filer för att avgöra om någon av dem visar tecken på känd skadlig kod. Det är en grupp av skript som använder befintliga systemverktyg och kommandon för att validera dina systemfiler och / proc- information. På grund av detta rekommenderas det att det körs från en live-CD, där det kan finnas större förtroende för att basverktygen inte redan har äventyras. Du kan köra den från kommandoraden med bara

# Du kanske behöver "sudo" för root privilegier chkrootkit

men eftersom chkrootkit inte skapar en loggfil som standard, skulle jag rekommendera att omdirigera utmatningen till en loggfil, som med

chkrootkit> mylogfile.txt

och när det är klart, öppna bara loggfilen i din textredigerare.

Scanner # 2 - Rootkit Hunter (rkhunter)

Rootkit Hunter fungerar mycket som chkrootkit, men baserar mycket av sin funktionalitet på hash-kontroller. Programvaran innehåller kända bra SHA-1-haschar av vanliga systemfiler, och om det visar sig att dina skiljer sig, kommer det att utgöra ett fel eller en varning enligt vad som är lämpligt. Rootkit Hunter kan också kallas grundligare än chkrootkit, eftersom det innehåller ytterligare kontroller om nätverksstatus, kärnmoduler och andra delar som chkrootkit inte skannar.

För att starta en vanlig lokal skanning, kör bara

# Du kanske behöver "sudo" för root-privilegier rkhunter -c

När det är klart visas en sammanfattning med resultaten av din sökning.

Rootkit Hunter skapar som standard en loggfil och sparar den till /var/log/rkhunter.log .

Slutsats

Varnas - både dessa applikationer och den manuella metoden kan ge falska positiva effekter. Om du får ett positivt resultat, undersök det noga innan du vidtar några åtgärder. Förhoppningsvis kan en av dessa metoder hjälpa dig att identifiera ett hot innan det blir ett problem. Om du har några andra förslag på sätt att upptäcka otäcka filer eller applikationer, vänligen meddela oss i kommentarerna nedan.

Bildkrediter: rykerstribe

![Flytta automatiskt arkivfiler till papperskorgen efter att ha utvidgat [Mac]](http://moc9.com/img/move-archive-files-trash-mac-go-to-folder.jpg)