Så här skannar du din Linux-dator för virus och rootkits

Är du orolig att din Linux-dator kan vara smittad med skadlig kod? Har du någonsin kontrollerat? Även om Linux-system tenderar att vara mindre mottagliga för skadlig kod än Windows, kan de fortfarande infekteras. Många gånger är de mindre uppenbarligen kompromissade också.

Det finns en handfull utmärkta verktyg för öppen källkod som hjälper dig att kontrollera om ditt Linux-system har blivit utsatt för skadlig kod. Medan ingen programvara är perfekt har dessa tre ett gott rykte och kan lita på att hitta mest kända hot.

1. ClamAV

ClamAV är ett standard anti-virus och kommer förmodligen vara mest känt för dig. Det finns faktiskt en Windows-version av ClamAV också.

Installera ClamAV och ClamTK

ClamAV och dess grafiska framkant är förpackade separat. Det beror på att ClamAV kan köras från kommandoraden utan GUI, om du väljer. Trots det är det grafiska gränssnittet ClamTK lättare för de flesta. Följande är hur du installerar det.

För Debian och Ubuntu-baserad distro:

sudo apt installera clamav clamtk

Du kan också hitta clamav och clamtk i distros paketchef om du inte använder Ubuntu-baserad distro.

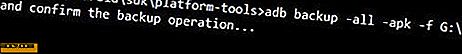

När båda programmen är installerade måste du uppdatera sin virusdatabas. Till skillnad från allt annat med ClamAV, måste det göras som root eller med sudo .

sudo freshclam

Det finns en chans att freshclam körs som en demon. För att köra det manuellt, stoppa demonen med Systemd. Då kan du köra det normalt.

sudo systemctl stoppa clamav-freshclam

Det tar lite tid, så låt bara ClamAV ta hand om saker.

Kör din skanning

Innan du kör din sökning, klicka på knappen "Inställningar" och avmarkera "Skanna filer som börjar med en punkt", "Skanna filer större än 20 MB" och "Skanna kataloger rekursivt."

Gå tillbaka till huvudmenyn och klicka på "Scan A Directory." Välj den katalog du vill kolla. Om du vill skanna hela datorn väljer du "Filesystem." Du kan behöva återställa ClamTK från kommandoraden med sudo för att det ska fungera.

När scanningen är klar kommer ClamTK presentera dig med några upptäckta hot och låta dig välja vad man ska göra med dem. Att ta bort dem är uppenbarligen bäst, men kan destabilisera systemet. Detta kommer till en dom kallad för dig.

2. Chkrootkit

Nästa skanning att installera är Chkrootkit. Det skannar för en typ av skadlig kod som är specifik för Unix-liknande system som Linux och Mac - rootkit. Som namnet antyder är syftet med rootkits att få root access på målsystemet.

Chkrootkit skannar systemfiler för tecken på skadliga förändringar och kontrollerar dem mot en databas med kända rootkits.

Chkrootkit finns i de flesta distributionsförråd. Installera den med din pakethanterare.

sudo apt install chkrootkit

Kolla efter Rootkits

Den här är väldigt lätt att springa. Bara köra kommandot som root eller med sudo .

sudo chkrootkit

Det kommer att springa en lista över potentiella rootkits mycket snabbt. Det kan pausa ett tag ibland medan det skannar genom filer. Du bör se "ingenting hittat" eller "inte infekterat" bredvid var och en.

Programmet ger inte en slutrapport när den är klar, så gå igenom och manuellt kontrollera att inga resultat har uppstått.

Du kan också pipa programmet i grep och leta efter INFECTED, men det kommer inte att fånga allt.

Kända falska positiva

Det finns en märklig bugg med Chkrootkit som rapporterar en falsk positiv för Linux / Ebury - Operation Windigo. Detta är en känd fel som orsakas av införandet av en -G flagga i SSH. Det finns ett par manuella tester du kan köra för att verifiera att det är en falsk positiv.

Först kör följande som root.

hitta / lib * -typ f-namn libns2.so

Det borde dyka upp ingenting. Kontrollera därefter att skadlig programvara inte använder ett Unix-uttag.

netstat -nap | grep "@ / proc / udevd"

Om inget kommando visar några resultat är systemet rent.

Det verkar också vara en ganska ny falsk positiv för tcpd på Ubuntu. Om det ger ett positivt resultat på ditt system, undersök ytterligare, men var medveten om att resultatet kan vara felaktigt.

Du kan också stöta på inlägg för wted . Dessa kan orsakas av korruption eller loggar fel på systemkrascher. Använd last för att se om tiderna stämmer med omstart eller kraschar. I dessa fall orsakades resultaten troligtvis av dessa händelser och inte skadlig verksamhet.

3. Rkhunter

Rkhunter är ännu ett verktyg för att leta efter rookits. Det är bra att köra båda Chkrootkit på ditt system för att säkerställa att inget glider genom sprickorna och för att verifiera falska positiva resultat.

Återigen bör den här vara i din distributionsregistret.

sudo apt install rkhunter

Kör din skanning

Först uppdatera rkhunters databas.

sudo rkhunter - uppdatera

Sedan kör din skanning.

sudo rkhunter - check

Programmet slutar efter varje avsnitt. Du kommer förmodligen se några varningar. Många uppstår på grund av suboptima konfigurationer. När skanningen avslutas kommer det att berätta att du tittar på sin aktivitetslogg på /var/log/rkhunter.log . Du kan se orsaken till varningen där.

Det ger dig också en komplett sammanfattning av dess scanningsresultat.

Slutsatser

Förhoppningsvis blev ditt system rent. Var försiktig och kontrollera eventuella resultat du får innan du gör något drastiskt.

Om något är legitimt fel, väga dina alternativ. Om du har en rootkit, säkerhetskopiera dina filer och formatera den enheten. Det finns verkligen inget annat sätt.

Håll dessa program uppdaterade och skanna regelbundet. Säkerhet utvecklas alltid och hot kommer och går. Det är upp till dig att hålla dig uppdaterad och vaksam.

![Dålig översättare avslöjar den roliga (och hemska) sidan av online-översättning [kul saker]](http://moc9.com/img/Bad-Translation-Options.png)